Witaj na blogu Hawatel!

23 kwietnia 2019 | Cyberbezpieczeństwo / Zarządzanie Infrastrukturą

Citrix Netscaler i Reputacja IP - sposób na blokowanie niebezpiecznych źródeł do aplikacji WWW

Skutki ataków na serwisy www niejednokrotnie bywały powodem obniżenia przez lata budowanej nieposzlakowanej reputacji niejednej firmy. W poprzednio opublikowanym materiale “System ochrony aplikacji WWW – osłona przed złośliwymi atakami” pisałem już m. in. o zagrożeniach płynących z sieci publicznej – o ich zgubnym wpływie na zaatakowaną organizację. Bezpieczeństwo systemów publikowanych do Internetu może zostać znacząco podwyższone poprzez wdrożenie rozwiązania zwanego WAF (ang. Web Application Firewall). Pierwszy etap takiego wdrożenia często można zrealizować w 2 – 4 tygodnie uzyskując realną osłonę przed złośliwymi atakami. Na wstępie uwaga jest nakierowywana na zabezpieczenia globalne mogące objąć wszystkie aplikacje www w danej organizacji bez potrzeby zagłębiania się w ich działanie.

Reputacja adresów IP

Rozwiązania typu WAF posiadają co najmniej kilka mechanizmów, które mogą zostać w sposób szybki i precyzyjny uruchomione w środowisku produkcyjnym. Jednym z nich jest tak zwana “reputacja adresów IP” (ang. IP reputation). Mechanizm ten na bieżąco aktualizuje listę adresów IP, które przeprowadzały różnego rodzaju ataki. Następnie za pomocą odpowiedniej reguły system WAF jest w stanie skutecznie zablokować dostęp szkodliwego źródła do aplikacji www, lub przesłać ostrzeżenie i informację do użytkownika o blokadzie adresu IP z uwagi na złą reputację.

Klasyfikacja adresów IP firmy Webroot

Citrix w 2016 roku zintegrował swoje rozwiązanie z dostawcą Webroot dostarczając zarówno istniejącym jak i nowym klientom wartościowe narzędzie do blokowania niebezpiecznych źródeł dostępów do serwisów www. Organizacja Webroot za pomocą własnej sieci sensorów wykrywa potencjalne niebezpieczne źródła w Internecie i udostępnia klasyfikację, która podzielona jest na 11 kategorii:

1. Windows Exploits – obejmuje adresy IP, które dystrybuują złośliwe oprogramowanie, spreparowany kod powłoki (tzw. shellcode), narzędzia pomocne we włamaniach (tzw. rootkits), wirusy.

2. Web Attacks – zawiera adresy IP, które dotychczasowo przeprowadzały ataki na strony internetowe.

3. Phishing – obejmuje adresy IP, które serwują portale internetowe służące do oszustw, wyłudzeń określonych informacji np. danych logowania, szczegółów kart kredytowych, itd.

4. Botnets – grupa serwerów i komputerów zainfekowanych szkodliwym oprogramowaniem, która może posłużyć np. do rozsyłania spamu, ale także to przeprowadzenia zorganizowanych cyberataków.

5. Denial of Service – grupy IP, które wykonują ataki typu DoS, DDOS, SYN flood, czy też wykazują nietypową aktywność.

6. Scanners – zawiera adresy IP, które skanują sieć Internet w poszukiwaniu podatności lub przeprowadzają ataki typu brute – force w celu złamania haseł.

7. TOR Proxies – specjalna sieć, która ma zapewnić nieuczciwym użytkownikom anonimowość w dostępie do Internetu. Wykorzystywana jest często do przeprowadzania ataków celem zminimalizowania ryzyka wykrycia źródła.

8. Anonymous Proxies – serwery proxy, które maskują źródłowe adresy IP często utrudniając wykrycie użytkownika.

9. Reputation – zawiera adresy IP, które zostały zainfekowane złośliwym oprogramowaniem. Kategoria ta zawiera także listę adresów IP o średnim indeksie reputacji.

10. Spam Sources – lista adresów IP rozsyłających spam w postaci maili, wpisów na forach lub innych aktywnościach mających na celu zalanie Internetu złośliwymi treściami.

11. Mobile Threats – zawiera adresy IP urządzeń mobilnych, które mogły być zainfekowane złośliwym oprogramowaniem lub celowo są wykorzystywane do ataków.

Firma Webroot udostępnia portal www, który służy do ręcznej weryfikacji kategorii oraz indeksu reputacji wybranego adresu IP – BrightCloud. Widać także na nim poszczególne kategorie przypisane do określonego źródła.

Widok portalu Webroot BrightCloud Threat Intelligence.

Statystyki kategoryzacji adresów IP

Poniższy schemat unaocznia listę kategorii z największym procentowym udziałem złośliwych adresów IP w bazie danych firmy Webroot. Dane pochodzą z raportu 2018 Webroot Threat Report.

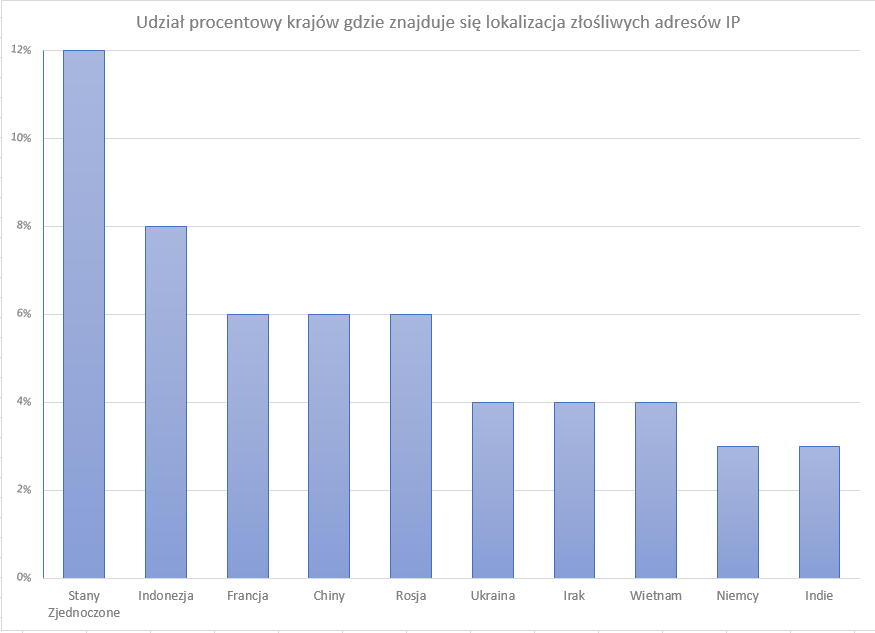

Interesującym zjawiskiem jest fakt, iż w oparciu o dane rzeczonego raportu najwięcej złośliwych adresów IP odnotowano w Stanach Zjednoczonych Ameryki – aż 12 % co ukazuje poniższy schemat.

Bardzo ważnym elementem w klasyfikacji adresów IP przez firmę Webroot jest 5 minutowe odświeżenie listy (tzw. aktualizacja przyrostowa) niebezpiecznych źródeł. Statyczne klasyfikacje, które można pobrać z Internetu często są nieaktualizowane i mogą stwarzać ryzyko blokowania adresów, których indeks reputacji został przywrócony do akceptowanego poziomu.

Źródła informacji o niebezpiecznych adresach IP

Organizacja Webroot przy użyciu ponad 52 milionów tzw. sensorów sieciowych analizuje ruch w Internecie klasyfikując ponad 4.3 miliarda adresów IP. Webroot korzysta z następujących rozwiązań do zbierania danych o szkodliwych źródłach:

- Farma pół-otwartych serwerów proxy (ang. semi-open proxy farms) – sieć serwerów proxy, z których mogą korzystać użytkownicy nie będąc świadomymi, że ich aktywność jest monitorowania w kontekście wykrywania potencjalnych ataków;

- Pułapka na atakujących (ang. honeypot) – jest to wyodrębniony obszar sieci lokalnej, w której znajdują się serwery i aplikacje niezabezpieczone jednakże monitorowane pod kątem aktywności nieautoryzowanego użycia i prób wykorzystania podatności. Atakujący nie jest świadomy, że został celowo wpuszczony do sieci lokalnej lub aplikacji.

- Pułapka mailowa (ang. spam trap) – są to dedykowane adresy mailowe, których skrzynki są monitorowane wykrywając spam i śledząc źródła rozsyłania maili.

- Inne źródła – dane mogą pochodzić np. od dostawców internatu (ISP), którzy posiadają własne rozwiązania do śledzenia aktywności niebezpiecznych adresów IP.

Korzyści z wykorzystania IP Reputation w Citrix Netscaler

Funkcjonalność IP Reputation jest dostępna dla klientów Citrix z licencją Platinum Edition lub jako opcja przy licencji Enterprise Edition. Mechanizm reputacji adresów IP firmy Webroot jest całkowicie zintegrowany z rozwiązaniem Citrix Netscaler ADC / WAF.

Korzyści płynące z tej funkcjonalności są następujące:

- Precyzyjne blokowanie połączeń do aplikacji pochodzących z niebezpiecznych adresów IP.

- Lista groźnych źródeł aktualizowana co 5 minut może zostać w szybki sposób uruchomiona dla wielu aplikacji jednocześnie.

- Odciążenie serwerów aplikacyjnych od przetwarzania żądań z niebezpiecznych adresów IP.

- Reputacja adresów IP może zarówno weryfikować źródła (ang. source IP) jak i przeznaczenie (ang. destination IP) połączeń.

- Rozwiązanie jest wspierane w konfiguracji wysokiej dostępności (ang. High Availability), klastrze (ang. Cluster), „forward proxy” i „reverse proxy”.

- Szybka adaptacja rozwiązania w środowisku produkcyjnym.

Więcej informacji o rozwiązaniu IP Reputation można znaleźć w dokumentacji Citrix lub poprzez kontakt z autorem.

Źródła informacji:

- Webroot 2018 Threat Report

- BrightCloud IP Reputation Service

- Dokumentacja produktu Citrix Netscaler ADC